Eine Gruppe von Forschern der VUSec der Vrije Universiteit Amsterdam, die sich auf System- und Netzwerksicherheit spezialisiert hat, hat eine neue Art von Seitenkanalangriff namens SLAM (via Bleeping Computer) entdeckt. Dieser Angriff kann die Sicherheitsfunktionen der neuesten – und kommenden – CPUs von Intel, AMD und Arm umgehen. SLAM kann die Sicherheitsfunktionen des Prozessors umgehen und auf das Root-Passwort aus dem Kernel-Speicher zugreifen.

LAM, ein von Intel verwendeter Begriff für diese Art von Angriff, steht für Linear Address Masking. Arm nannte es Top Byte Ignore (TBI) und AMD nennt es Upper Address Ignore (UAI), aber alle drei implementieren dieselbe Funktion unterschiedlich.

Neue Speicherzuweisungsmethode, neue Probleme!

Laut dem White Paper bieten LAM, UAI und TBI eine schnellere Sicherheit für den physischen Speicher und verwalten ihn von der CPU aus. Intel erklärt, dass LAM eine Erweiterung ist, die es der Software ermöglicht, Metadaten in Datenzeigern zu finden und sie zu derefenzieren, ohne die Metadatenbits maskieren zu müssen. Diese Funktion ist nicht neu, aber SLAM zielt auf neuere Chips ab, die bestimmte Paging-Ebenen in neueren CPUs verwenden, eine Art Zuweisungsmanagement für den physischen Speicher des Systems. Folglich ignorieren diese CPUs diese Angriffsmethode und nutzen dieselbe Paging-Methode aus. Daher die Bezeichnung SLAM, eine Abkürzung für Spectre-based on LAM.

Eine Gruppe von Forschern der VUSec der Vrije Universiteit Amsterdam, die sich auf System- und Netzwerksicherheit spezialisiert hat, hat eine neue Art von Seitenkanalangriff namens SLAM (via Bleeping Computer) entdeckt. Dieser Angriff kann die Sicherheitsfunktionen der neuesten – und kommenden – CPUs von Intel, AMD und Arm umgehen. SLAM kann die Sicherheitsfunktionen des Prozessors umgehen und auf das Root-Passwort aus dem Kernel-Speicher zugreifen.

LAM, ein von Intel verwendeter Begriff für diese Art von Angriff, steht für Linear Address Masking. Arm nannte es Top Byte Ignore (TBI) und AMD nennt es Upper Address Ignore (UAI), aber alle drei implementieren dieselbe Funktion unterschiedlich.

Laut dem White Paper bieten LAM, UAI und TBI eine schnellere Sicherheit für den physischen Speicher und verwalten ihn von der CPU aus. Intel erklärt, dass LAM eine Erweiterung ist, die es der Software ermöglicht, Metadaten in Datenzeigern zu finden und sie zu derefenzieren, ohne die Metadatenbits maskieren zu müssen. Diese Funktion ist nicht neu, aber SLAM zielt auf neuere Chips ab, die bestimmte Paging-Ebenen in neueren CPUs verwenden, eine Art Zuweisungsmanagement für den physischen Speicher des Systems. Folglich ignorieren diese CPUs diese Angriffsmethode und nutzen dieselbe Paging-Methode aus. Daher die Bezeichnung SLAM, eine Abkürzung für Spectre-based on LAM.

Wie funktioniert der Angriff?

SLAM stützt sich auf eine Speicherfunktion in diesen CPUs, die es der Software ermöglicht, nicht übersetzte Bits in linearen 64-Bit-Adressen in den Metadaten des Kernels zu speichern. Anschließend wird ein neuer transienter Ausführungsprozess verwendet, bei dem eine Reihe unmaskierter Anweisungen, die im Softwarecode als „Gadgets“ bezeichnet werden, untersucht werden.

Der Angreifer muss einen Zielsystemcode verwenden, der mit diesen Gadgets interagiert. Dieser verwendet dann eine Reihe von Algorithmen, um sensible Informationen wie Root-Passwörter und andere Verschlüsselungsschlüssel aus dem Kernelspeicher zu extrahieren. Dies wurde auf einem Intel Core i9-13900K-basierten System demonstriert, das mit dem Linux-Kernel 6.3.0 läuft. Das Forschungspapier zeigt auch, dass die Tests auf Systemen mit AMD Ryzen 7 2700X CPUs durchgeführt wurden.

Die VUSec-Forscher wiesen darauf hin, dass CPUs aller drei Hersteller ihre jeweiligen Auslagerungsstufen verwenden:

- Vorhandene AMD-CPUs, die für CVE-2020-12965 anfällig sind

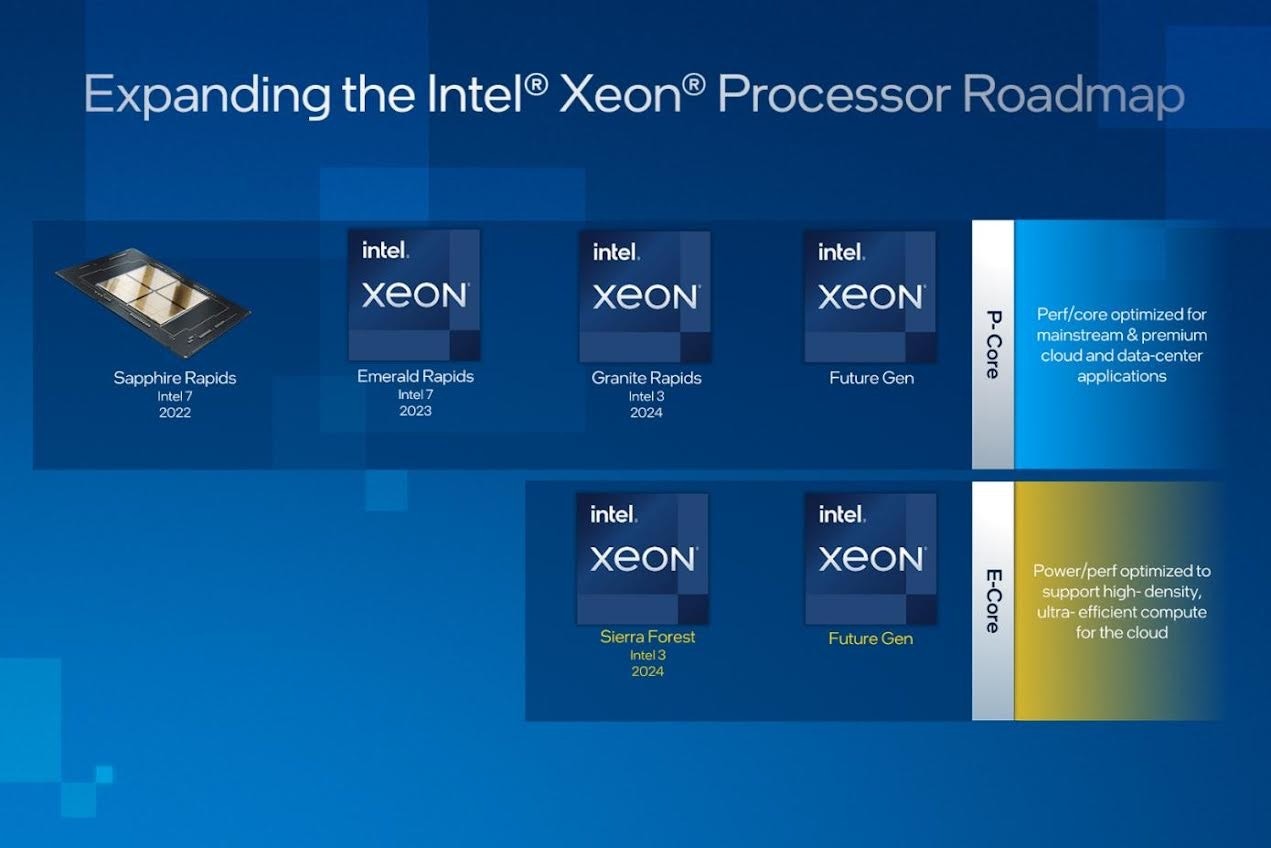

- Sierra Forest, Grand Ridge, Arrow Lake und Lunar Lake Intel-CPUs, die LAM unterstützen (sowohl 4- als auch 5-Level-Paging)

- Zukünftige AMD-CPUs, die UAI und 5-Level-Paging unterstützen

- Zukünftige Arm-CPUs, die TBI und 5-Level-Paging unterstützen

Die Forscher wiesen auch darauf hin, dass die Methode, auf unmaskierte Gadgets abzuzielen, bei Software üblich ist und daher normalerweise ausgenutzt wird, um beliebige ASCII-Kernel-Daten zu erlangen. Das Besondere an diesem Angriff ist, dass die neuen CPUs keine strengen Kanonikalitätsprüfungen in den neuen Auslagerungsebenen haben und daher jegliche Sicherheit auf CPU-Ebene umgehen. Sie waren in der Lage, mehrere ausnutzbare Gadgets im Linux-Kernel zu finden, da sie einen Scanner speziell für diesen Zweck entwickelt haben.

Die Industrie antwortet auf SLAM

Derzeit ist dieser Exploit CPU-unabhängig, funktioniert aber nachweislich nur unter Linux, das bereits einen Patch erstellt hat, um LAM standardmäßig zu deaktivieren, bis weitere Anleitungen verfügbar sind. ARM hat ein Advisory veröffentlicht, in dem erklärt wird, dass keine weiteren Maßnahmen gegen SLAM ergriffen werden müssen, da es bereits Angriffe abwehren kann. AMD teilte VUSec mit, dass es ebenfalls keine Updates bereitstellen muss, da seine Spectre-V2-Abschwächungsmaßnahmen SLAM-Angriffe abwehren.

Intel teilte VUSec mit, dass es sich mit potenziell betroffenen Softwareanbietern in Verbindung gesetzt hat und plant, vor der künftigen Veröffentlichung von Intel-CPUs, die LAM unterstützen, Softwareanleitungen bereitzustellen. Der Hersteller muss eine Funktion zur linearen Adressraumtrennung (Linear Address Space Separation, kurz LASS) einrichten, um einen solchen Zugriff über den Kernel zu verhindern.

Dies ist die zweite Sicherheitslücke auf Hardware-Ebene, die diese Woche gefunden wurde und die CPU-Sicherheitsbefehle ignoriert. Viele dieser Angriffe sind zwar auf Hardware-Ebene ausgenutzt worden, funktionieren aber entweder auf bestimmten Betriebssystemen oder sind plattformunabhängig. Während solche Untersuchungen in der Regel sehr schnell bearbeitet werden, ist es zwingend erforderlich, dass der jeweilige Hersteller entsprechend reagiert, was in dem Whitepaper erwähnt wird. Natürlich sind solche Exploits in der Regel von der Bereitstellungsmethode abhängig, um solche Angriffe auszuführen. Diese Art des Angriffs gibt es zwar noch nicht, aber sie hat eine Schwachstelle. Unabhängig davon, wie diese auf dem System des Benutzers installiert werden kann, muss sie gepatcht werden.

VUSec hat den Code und die Daten, mit denen Nutzer SLAM-Angriffe reproduzieren können, in seinem GitHub-Repository bereitgestellt.