AMDs Prozessoren sind entgegen der Annahme auch nicht vor Rowhammer-Angriffen sicher. Zu diesem Schluss kamen Forscher der ETH Zürich, die die Möglichkeit eines Angriffes nun nachgewiesen haben. Bis jetzt hieß es, dass die Zen-CPUs von AMD (zumindest im Vergleich zur Konkurrenz Intel) immun gegen diese Art von Angriff seien.

Was ist Rowhammer?

Wenn man von Rowhammer spricht, handelt es sich um eine Art von Cyber-Angriff. Dieser ist seit 2014 bekannt. Um zu verstehen, wie die Rowhammer-Methode funktioniert, kommt hier noch etwas Hintergrundwissen. Erst mal geht es um den Arbeitsspeicher des Computers, den RAM. Auf der anderen Seite geht es um Daten, was man mit einer riesigen Bibliothek mit Büchern vergleichen könnte. In einem Speicher (besagter RAM) gibt es Reihen von Daten, also quasi Bücherreihen.

Beim Rowhammer-Angriff werden sowohl schnell als auch oft bestimmte Datenreihen (bildlich also Bücher) herausgenommen und wieder zurückgestellt. Dadurch werden die Daten versehentlich in falsche Datenbereiche verschoben (also die Bücher quasi in die falschen Nachbarreihen zurückgestellt). Das Ganze nennt man dann „Bit Flip“, weil sie ihre Bit austauschen. Das führt dazu, dass Informationen, die an sich geschützt und sicher sein sollten, stattdessen verändert werden oder ausgelesen werden können.

AMDs Prozessoren gegen Rowhammer geschützt – oder doch nicht?

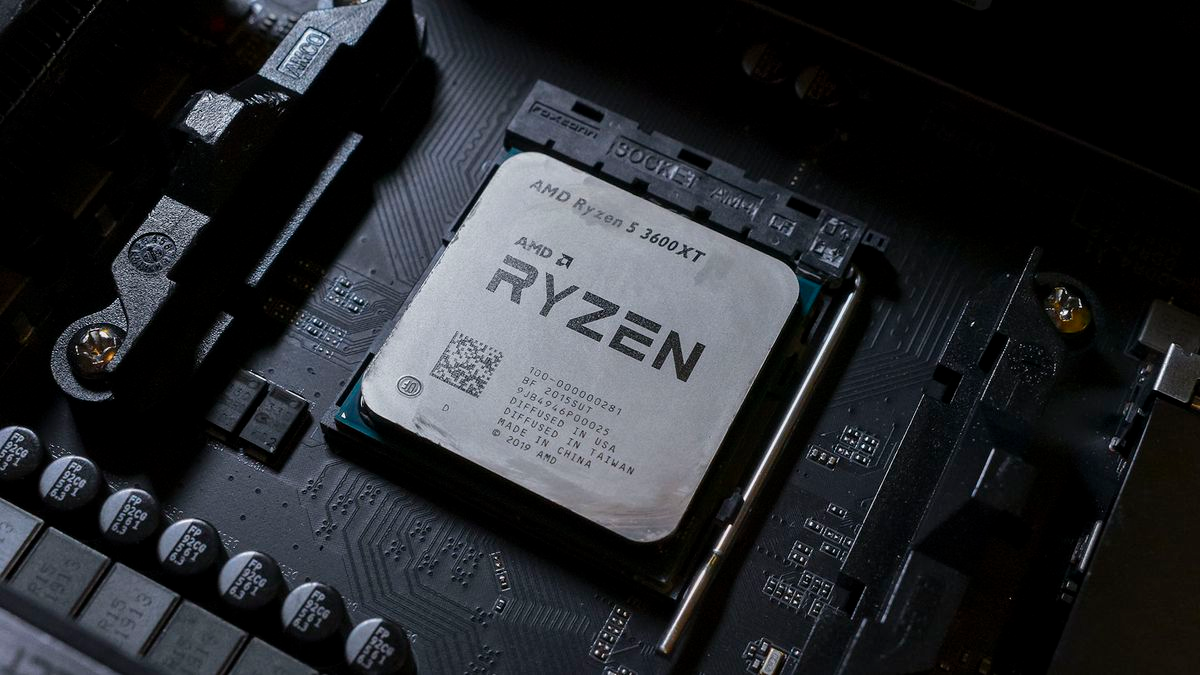

Man ging lange davon aus, dass die Prozessoren von AMD gegenüber den Rowhammer-Angriffen geschützt sind. Nun allerdings haben Züricher Forscher herausgefunden, dass das nicht stimmt. Sie haben aufgezeigt, dass auch AMDs Prozessoren gegenüber der Rowhammer-Methode anfällig sein können. Dabei ging es im Detail um die Prozessoren der Reihe Ryzen und Epyc.

Nachgewiesen wurden die Angriffe für CPUs der Zen 2 und Zen 3. Es hieß außerdem, dass diese Plattformen mit einem richtigen Angriffsmuster sogar „kooperativer“ seien als die 8. Generation der Intel Core mit DDR4.

Übrigens: Die Forscher erklären auch, warum AMDs Architektur bislang als immun galten. Das lag wahrscheinlich daran, dass sich schlichtweg zu wenig Leute mit dieser Plattform beschäftigt haben und die Kenntnis sei hier weniger tief als bei der Intel-Architektur.

DDR5 macht die Angriffe schwieriger

Herausgefunden haben die Forscher auch, dass selbst bei der Speichertechnologie DDR5 derartige Angriffe möglich wären. Diese Technologie macht es allerdings zumindest schwieriger, aber es ist möglich (wenngleich die Forscher hier von neun von zehn nicht erfolgreichen Versuchen sprechen, aber möglich ist möglich).

AMD selbst nimmt das Forschungsergebnis wohl eher locker. Sie schieben die Verantwortung sogar von sich und sagen, dass nicht die Prozessoren das Problem sind, sondern stattdessen der Arbeitsspeicher. Passend dazu verweist AMD auch auf die gängigen Maßnahmen, um sich gegen entsprechende Angriffe zu schützen. Hierbei geht es zum Beispiel um speziell geschützte Arbeitsspeicher oder um spezielle Arbeitsspeicher-Einstellungen.

Übrigens: Via GitHub gibt es von der ETH Zürich ein Test-Tool namens „ZenHammer fuzzer“. Damit ist es möglich, dass Anwender testen, ob ihr Zen-Plattform auch ein Angriffsziel sein könnte (also ob ein Bit-Flip möglich wäre).

Quellen: AMD, ETH Zürich